Si le périmètre du réseau de votre entreprise n’est pas correctement configuré, patché et entretenu, il peut être exposé à des violations. Il est essentiel de disposer de compétences spécialisées pour sécuriser votre infrastructure orientée vers internet. Cela inclut les systèmes d’exploitation, les services cloud, les serveurs et les pare-feux.

Les tests d’intrusion externe de votre réseau peuvent aider à identifier les failles de sécurité que des attaquants peuvent exploiter pour obtenir l’accès aux données critiques de votre entreprise, les détruire ou les exploiter.

Qu’est-ce que le test d’intrusion externe ?

Un test d’intrusion externe permet d’identifier les faiblesses du périmètre de sécurité, de découvrir les systèmes vulnérables accessibles au public et d’exploiter ces systèmes. Ces évaluations peuvent porter sur une plage IP particulière ou sur des recherches approfondies utilisant des techniques de basée sur l’OSINT par exemple

Ces tests permettent également de cartographier les chemins d’attaque qui mènent aux actifs internes et de valider les configurations de pare-feu afin de réduire la surface d’attaque globale. L’objectif principal de ces tests est de découvrir les failles de sécurité dans votre infrastructure externe.

Comment nous réalisons un test d’intrusion externe

Chez Offensive Fox, un test d’intrusion externe révèle les vulnérabilités de sécurité que les attaquants peuvent exploiter pour s’introduire dans le réseau interne de l’entreprise et/ou extraire les données de l’entreprise. Nos rapports complets traitent de la correction des vulnérabilités tout en examinant la préparation d’une organisation contre les violations du réseau externe.

Nous utilisons des méthodologies approuvées de de test d’intrusion pour évaluer la posture de sécurité externe d’une organisation. Notre approche des tests d’intrusion externe comprend (sans s’y limiter) les éléments suivants

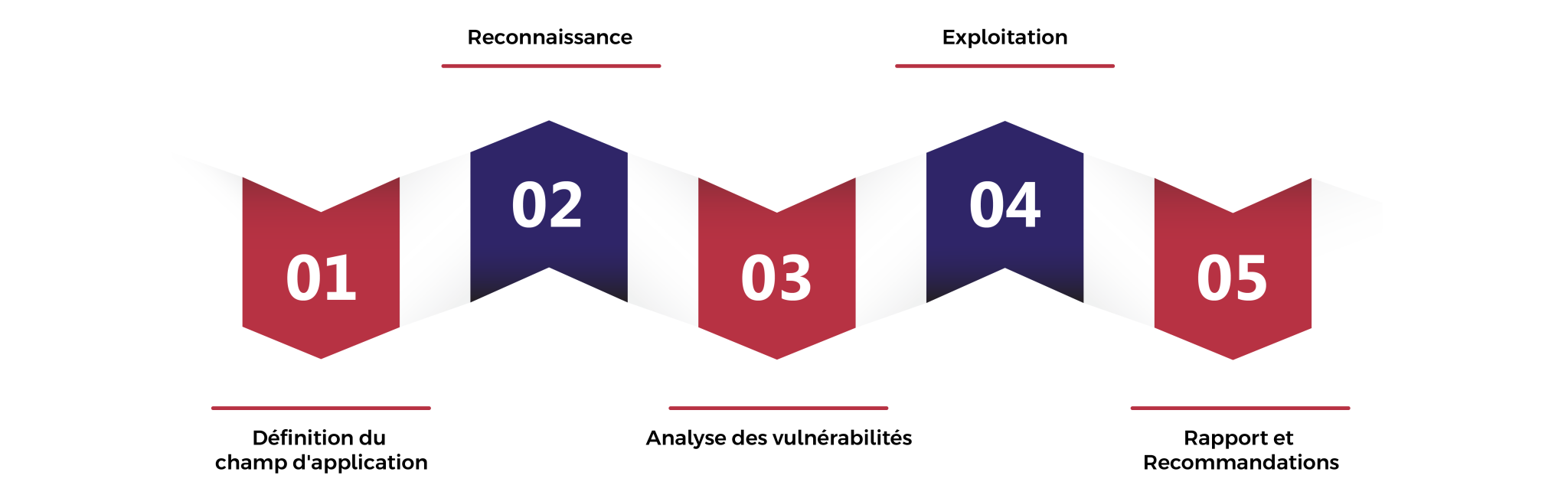

Définition du champ d’application

Nous collaborons étroitement avec vous pour définir la portée du test, y compris les systèmes cibles,

les méthodologies de test souhaitées et toute exigence de conformité spécifique.

Reconnaissance

Nos experts recueillent des informations sur l’infrastructure de votre réseau interne afin d’en

comprendre la disposition, les dispositifs et les points d’entrée potentiels.

Analyse des vulnérabilités

Nous effectuons une analyse approfondie de votre infrastructure réseau, y compris les systèmes, les

applications et les bases de données, afin d’identifier les vulnérabilités connues et les mauvaises

configurations.

Exploitation

Nos hackers éthiques simulent des scénarios d’attaque réels afin d’exploiter les vulnérabilités

identifiées et d’obtenir un accès non autorisé à vos systèmes internes.

Rapport et recommandations

Nous fournissons un rapport complet détaillant les vulnérabilités découvertes, leur impact potentiel

et des recommandations pratiques de remédiation. Notre équipe peut vous aider à mettre en œuvre

les mesures de sécurité nécessaires pour améliorer la résilience de votre réseau.

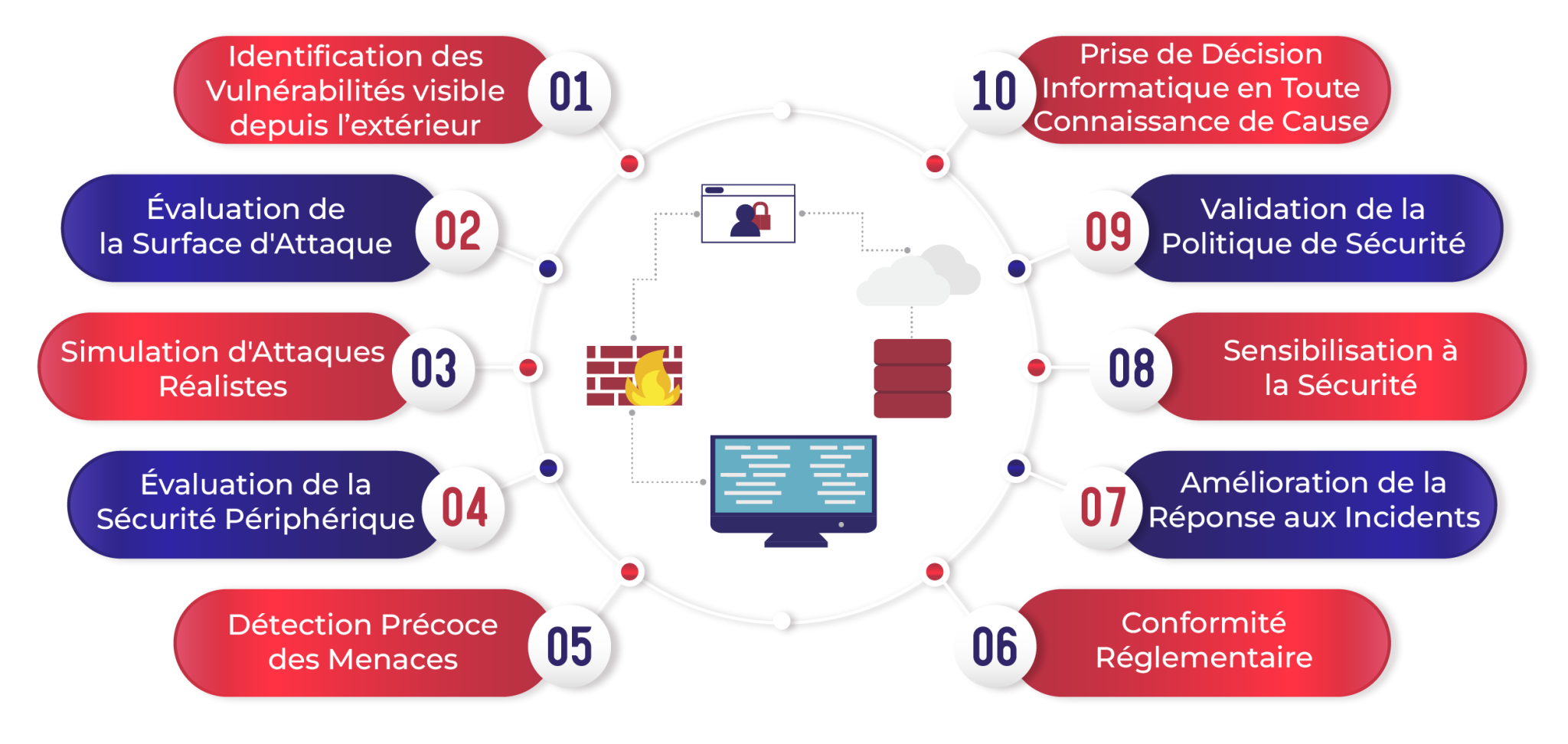

Bénéfices d’un test d’intrusion externe

Soyez prêt à défendre votre entreprise avec notre expertise en cybersécurité. Votre sécurité en ligne est notre priorité.

Restez informé ! Abonnez-vous à notre newsletter pour recevoir les dernières astuces en cybersécurité

Copyright ©2024 Offensivefox | Réalisé par Devtitechnologie | Agence web spécialisée dans la création de site web professionnel